2019年重大安全事件

WinRAR被曝存在遗留19年的漏洞,影响全球多达5亿用户根据研究人员研究,该问题是因

UNACEV2.dll代码库中的一个深藏已久的漏洞引起的,而且该代码库从2005年以来就一直没有被主动使用过。据了解,该代码库用于解析ACE格式,这是一种可以追溯到20世纪90年代常用的压缩格式。攻击者可以制作一个恶意的

ACE文件,当被WinRAR打开的时候,会利用UNACEV2.dll中的路径遍历漏洞欺骗归档工具将文件解压到攻击者选择的路径中。研究人员试图将ACE恶意文件放到启动文件夹中以便在系统启动时执行研究人员披露

WiFi WPA3标准中的“龙血”漏洞“龙血”漏洞共有五个,包括拒绝服务攻击、两个降级攻击和两个侧通道信息泄露漏洞。拒绝服务攻击漏洞危害程度较低,只会导致使用

WPA3的接入点崩溃,其他四个可用于获取用户密码。两个降级攻击和两个侧通道信息泄露漏洞都是WPA3标准的Dragonfly密钥交换中的设计缺陷引起,这是一种客户端在WPA3路由器或接入点上进行身份验证的机制。在研究人员发布漏洞信息后,WiFi联盟表示WPA3标准已经添加了安全更新,修复了“龙血”漏洞Oracle WebLogic爆出零日漏洞4月17日,国家信息安全漏洞共享平台(

CNVD)公开了Weblogic反序列化远程代码执行漏洞(CNVD-C-2019-48814)该零日漏洞会影响所有启用wls9_async_response.war和wls-wsat.war组件的Weblogic版本,包括最新版本。攻击者可以利用此漏洞通过发送特制的HTTP请求,在未经授权的情况下远程执行命令。根据CNCERT/CC发布的CNTA-2019-0015公告,该漏洞会影响WebLogic 10.x和WebLogic 12.1.3版本。甲骨文尚未解决这一关键漏洞。安全专家建议禁用易受攻击的模块wls9_async_response.war和wls-wsat.war,或禁止在Oracle WebLogic安装中访问URL地址/ _async / *和/ wls-wsat / *。4月26日,Oracle官方发布紧急补丁,并为该漏洞分配编号CVE-2019-2725Bilibili后台源码“被开源”,GitHub公开其DMCA(数字千年版权法)删除通知4月22日,哔哩哔哩后台源码在

GitHub上“被开源”,引发了很多用户关注,几个小时后,该项目被屏蔽。4月24日,GitHub公开了哔哩哔哩发来的DMCA删除通知。通知中哔哩哔哩请求GitHub删除相关源码,最后一句还用上了三个感叹号,在网上引发热议“等保2.0”正式发布,12月1日正式实施

2019年5月13日下午,国家市场监督管理总局召开新闻发布会,期待已久的等保2.0正式发布。根据最新的消息,等保2.0将在2019年12月1日正式实施

从等保1.0到等保2.0,变化体现在多个方面,差异主要体现在:

体系框架和保障思路的变化

定级对象的变化

测评的变化

等保要求的组合变化

控制点和要求项的变化

Windows再曝WannaCry级漏洞CVE-2019-0708在

WannaCry两周年之际,Windows再次被曝出存在高危远程漏洞。5月14日,微软官方发布了5月安全更新补丁共修复了82个漏洞,其中包含针对远程桌面(RDP)服务远程代码执行漏洞CVE-2019-0708远程桌面服务(以前称为终端服务)中存在远程执行代码漏洞

CVE-2019-0708修复程序,当未经身份验证的攻击者使用RDP连接到目标系统并发送特制请求时。此漏洞是预身份验证,无需用户交互。成功利用此漏洞的攻击者可以在目标系统上执行任意代码。然后攻击者可以安装程序; 查看、更改或删除数据;或创建具有完全用户权限的新帐户。要利用此漏洞,攻击者需要通过RDP向目标系统远程桌面服务发送特制请求CVE-2019-0708漏洞影响范围:Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003(已停止维护)

Windows XP(已停止维护)

安全问题的根源

分层思想的优劣

分层思想会将大问题分解为小问题,将小问题进行逐一解决,这利于问题的解决

在信息安全方面,分层思想同样会有利于安全问题的解决。但因为分层思想的局限性,每个人都只会专注于某一层的安全性,将所有的方面组合起来,可能会存在木桶原理。一个信息系统的安全,包括物理环境、网络架构、服务器、数据库、应用系统、人员等等方面,将各方面统一融合,才会实现信息系统的坚固性

只追求功能的实现

最大的安全威胁是人

恶意攻击者的攻击方向由服务端转向客户端

渗透测试简介

用实际的攻击进行安全测试和评估的方法

尝试挫败安全防御机制,发现系统安全弱点

从攻击者的角度思考,测量安全防护有效性

证明安全问题的存在,而非破坏

分类

黑盒测试

外部测试,测试者从外部网络攻击被测试网络,模拟真实网络攻击,不了解任何目标网络环境信息,有组织,有步骤的对目标网络进行逐步渗透与入侵。

优点:可以对目标组织内部的安全团队的检测与响应能力做出评估

缺点:时间周期长,技术要求高

白盒测试

内部测试,可以了解到目标环境所有内部与相关信息,以最小的代价发现和验证系统中最严重的漏洞

优点:不需要情报收集与确定目标,可以集成在部署和开发周期中,代价小,时间低

缺点:无法有效测试目标组织的应急响应水平,无法判断出目标组织的安全防护计划对特定攻击的检测效率

灰盒测试

结合白盒与黑盒各自的特性

执行标准

osstmm:安全测试方法学开源手册NIST SP 800-42:网络安全测试指南owasp top 10:十大web应用安全威胁项目WASC-TC:web安全威胁分类标准PTES:渗透测试执行标准

PTES

前期交互阶段 (Pre-Engagement Interaction)

测试者与客户交互讨论,确定测试范围,目标,限制条件及服务合同细节。

收集客户需求,准备测试计划,定义测试范围与边界,定义业务目标,项目管理与规划

情报收集阶段(Informatin Gathering)

获取目标组织网络拓扑,系统配置与安全防御措施的信息

被动信息收集:DNS信息收集,Google Hacking,社会工程学,网络踩点,被动监听

主动信息收集:扫描探测,服务检查,漏洞扫描

威胁建模阶段(Threat Modeling)

测试团队通过情报分析,确定出最可行的攻击通道

漏洞分析阶段(Vulnerablity Analysis)

考虑如何取得目标系统的访问控制权,找出可以实施渗透攻击的攻击点,并在实验环境中验证

渗透攻击阶段(Exploitation)

测试团队需要利用他们所找出的目标系统安全漏洞,来真正入侵系统当中,获得访问控制权。

此阶段中,测试者需挫败目标的安全防御机制,并且在黑盒测试中,不可被目标组织安全团队发现,清除痕迹

后渗透测试阶段(Post Exploitation)

测试团队根据目标组织的业务经营模式、保护资产形式与安全防御计划的不同特点,自主设计出攻击目标,识别关键基础设施,并寻找客户组织最具有价值和尝试安全保护的信息和资产,最终达成能够对客户组织造成最重要业务影响的攻击途径。

渗透测试报告阶段(Reporting)

这份报告凝聚了之前所有阶段之中渗透测试团队所获取的关键情报信息、探测和挖掘出的系统安全漏洞、成功渗透攻击的过程,以及造成业务影响后果的攻击途径,同时还要站在防御者的角度上,帮助他们分析安全防御体系中的薄弱环节、存在的问题,以及修补与升级技术方案。

安全漏洞

安全漏洞

安全漏洞指信息系统中存在的缺陷或不适当的配置,它们可使攻击者在未授权的情况下访问或破坏系统,导致信息系统面临安全风险。

渗透代码(Exploit)

漏洞利用代码,利用安全漏洞来造成入侵或破坏效果的程序

验证代码(POC)

漏洞验证代码,用于测试相关系统是否存在特定漏洞

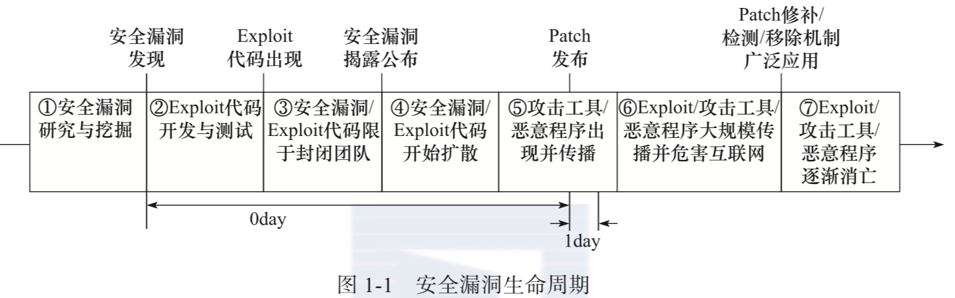

安全漏洞生命周期

安全漏洞研究与挖掘

渗透代码开发与测试

概念验证性的渗透攻击代码(

POC),用于验证找到的安全漏洞是否确实存在,并确认其是否可被利用安全漏洞和渗透代码在封闭团队中流传

安全漏洞和渗透代码开始扩散

恶意程序出现并开始传播

渗透代码/恶意程序大规模传播并危害互联网

渗透代码/攻击工具/恶意程序逐渐消亡

Kali Linux

简介

基于Debian的Linux发行版本

前身为BackTrack 5

用于渗透测试和安全审计

官方统计包含600+安全工具

可定制内核,支持ARM和手机平台

开源免费

策略

Kali Linux以root用户登陆系统及进行操作Kali Linux默认未启动任何网络服务Kali Linux现为rolling release更新方式,经常性不定期更新系统及程序