越是了解测试目标,测试的工作越容易

要求

从公开渠道获得目标信息

与目标系统不产生直接的交互

尽量避免留下一切痕迹

公开资源情报计划

Open source intelligence,简称OSINT

是美国中央情报局(CIA)的一种情报搜集手段,从各种公开的信息资源中寻找和获取有价值的情报

被动信息收集内容

IP地址段域名、子域名信息

邮件地址

文档图片数据

公司地址

公司组织架构

联系电话

人员姓名/职务

公开的商业信息

被动信息收集用途

描述目标

社会工程学攻击

查找物理缺口

DNS信息收集

DNS

用于域名解析为IP地址

FQDN:完全限定域名,www.baidu.com

域名:baidu.com

域名记录:

A记录:主机记录,用于将一个域名解析到一个IP地址上C name记录:别名记录,将一个域名解析到另一个域名上NS记录:定义和注册域名服务器地址MX记录:邮件交换记录ptr记录:通过IP地址反向解析域名AAAA记录:IPv6下的A记录

域名解析查询

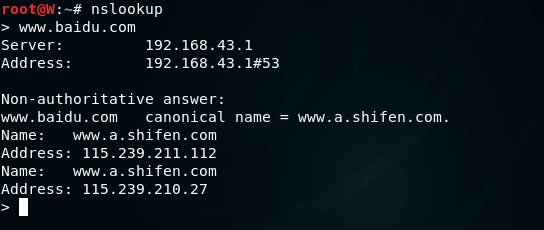

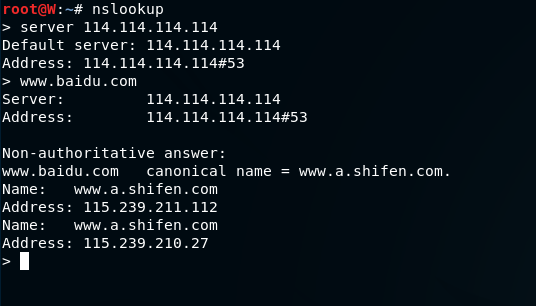

NSLOOKUP

直接解析

1

2nslookup

> www.baidu.com

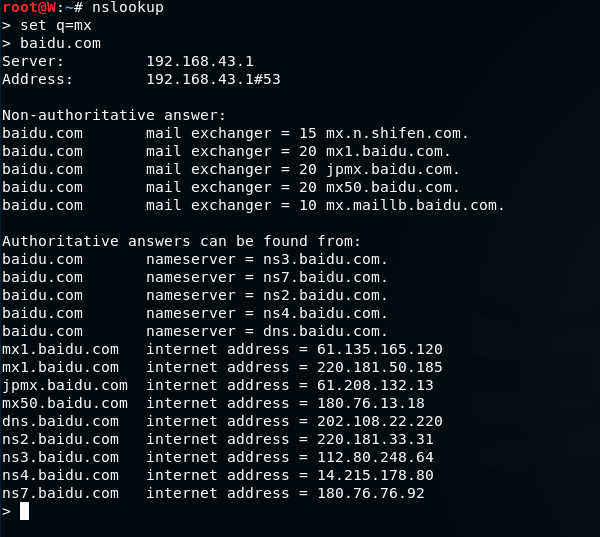

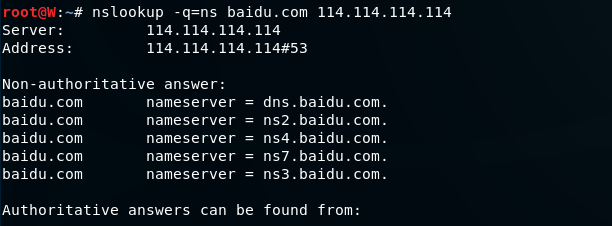

设置查询域名记录类型

1

2> set q=mx 等同于set type=mx

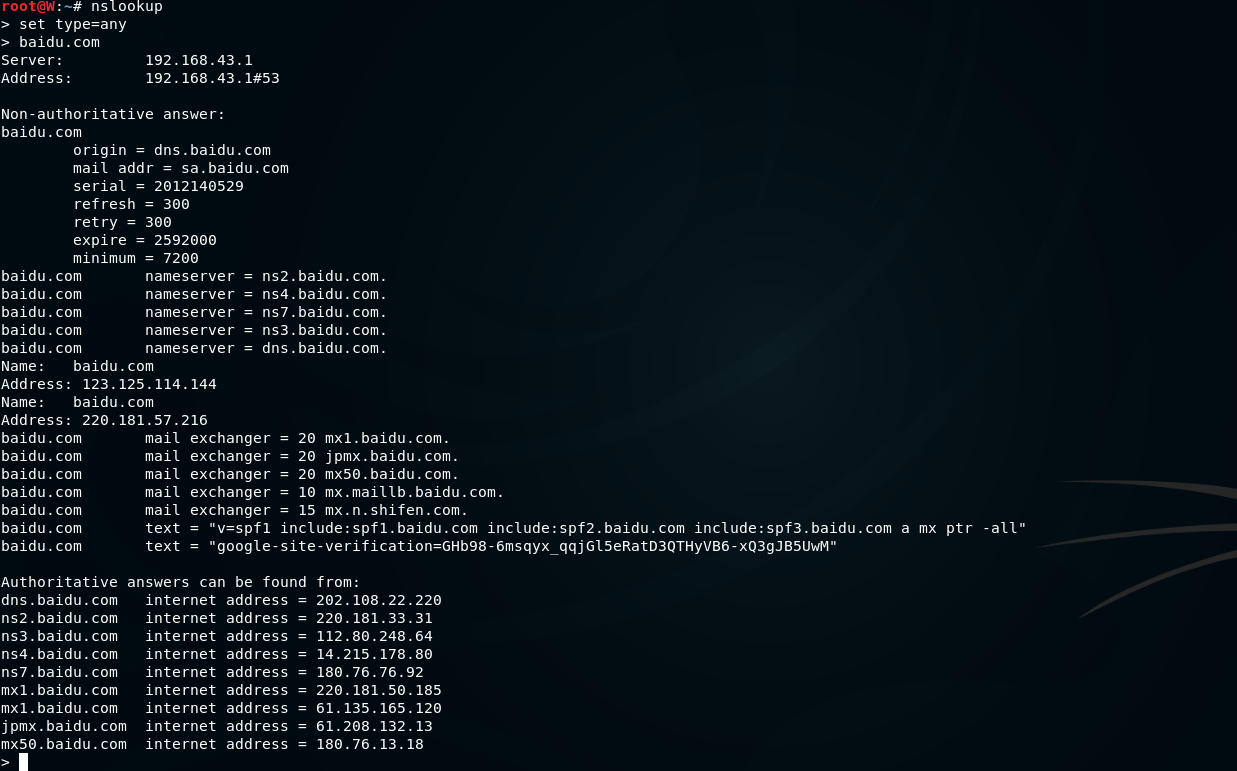

> set q=any

设置自定义域名服务器

1

> server 114.114.114.114

组合查询

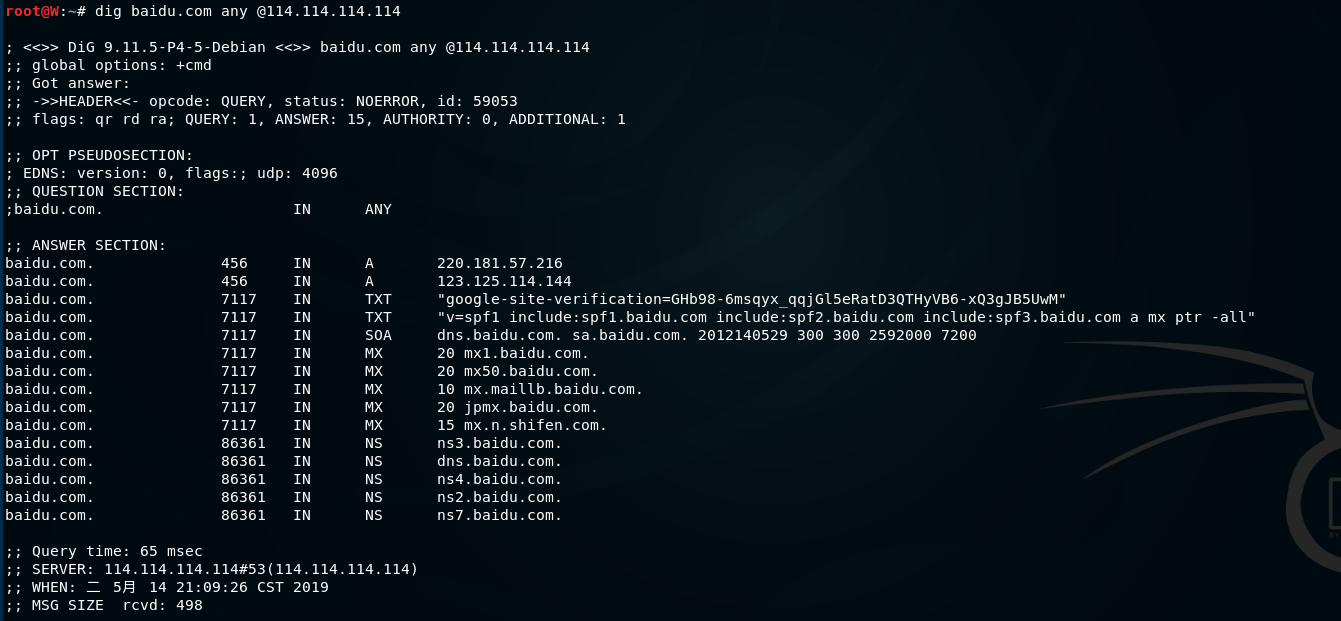

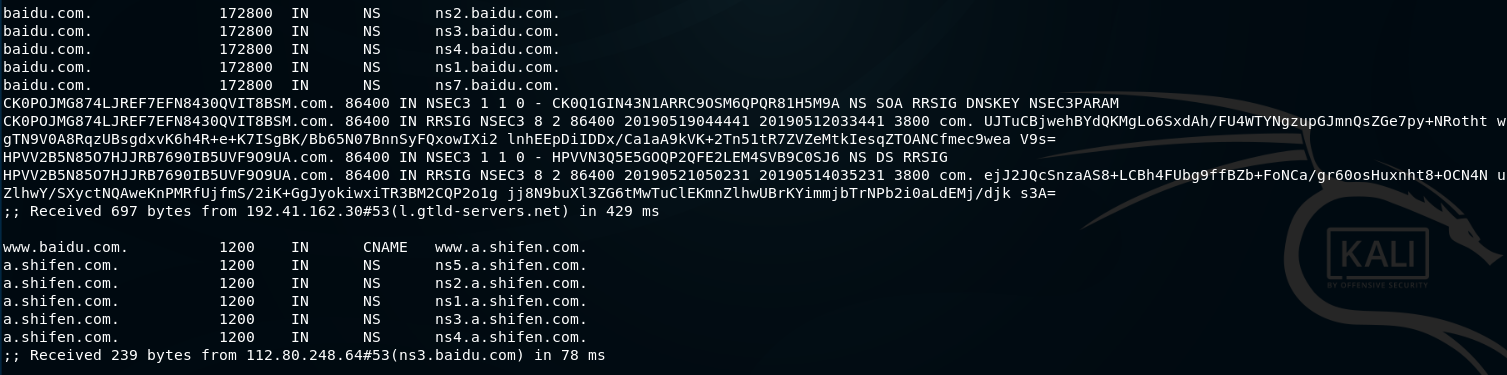

DIG

常规查询

1

dig baidu.com any @114.114.114.114

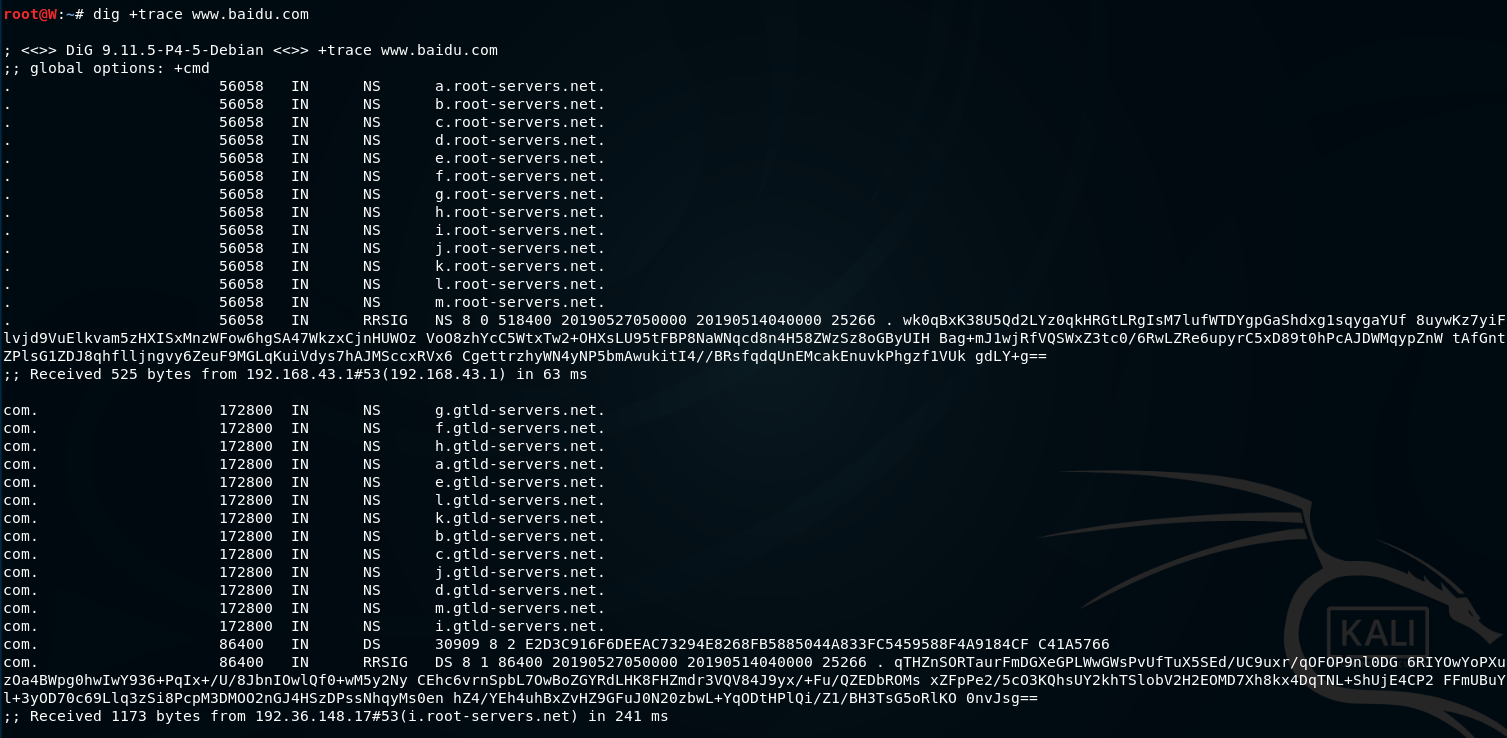

路由追踪

1

dig +trace www.baidu.com

子域名信息

在线查询

Google语法:site:xxx.com许多第三方服务汇聚大量

DNS数据集DNSdumpster网站(https://dnsdumpster.com)子域名爆破网站(https://phpinfo.me/domain)

IP反查绑定域名网站(http://dns.aizhan.com)

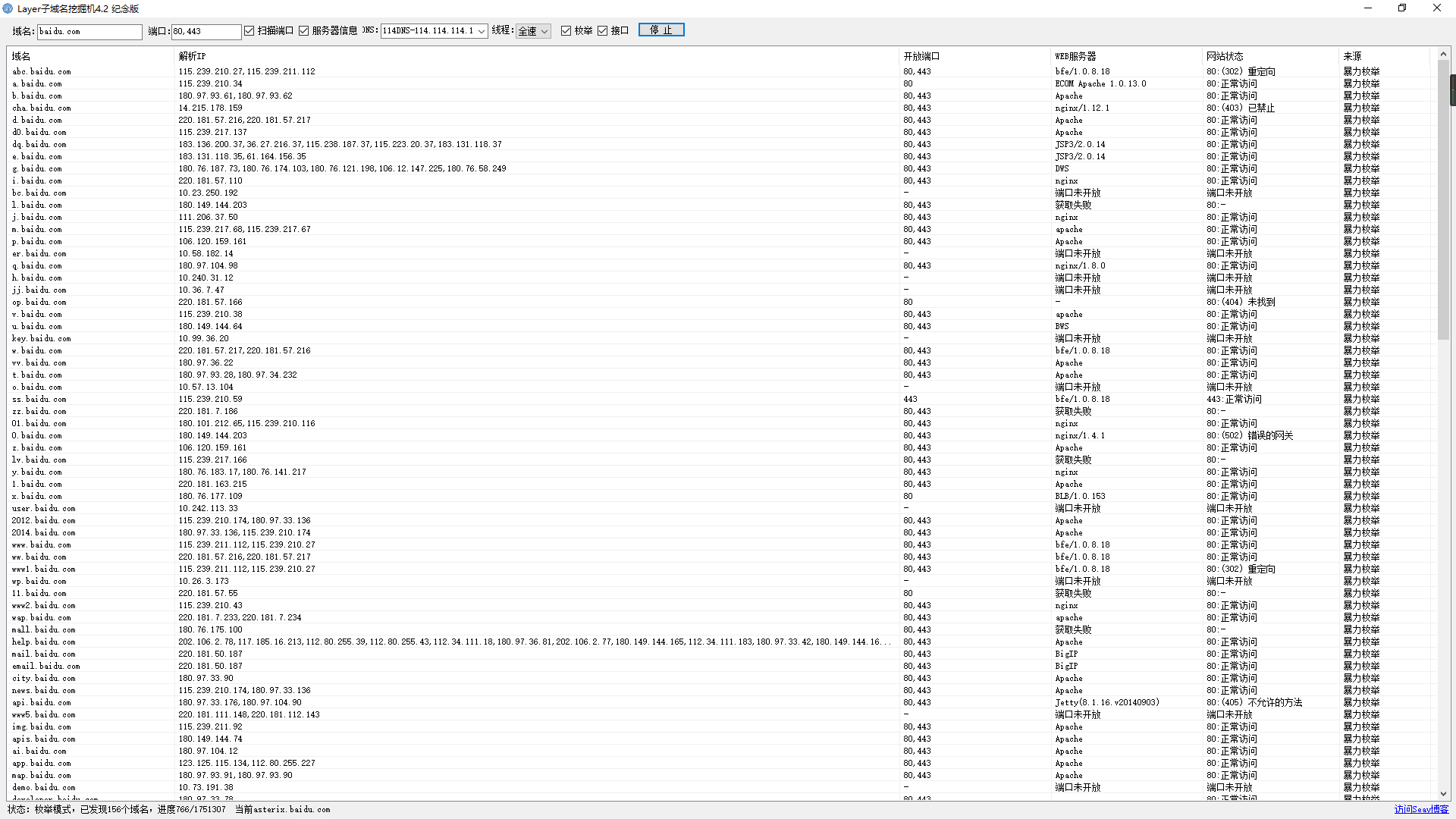

子域名检测工具

Layer子域名挖掘机

K8wydomainSublist3rdnsmapersubDomainsBrute可递归查询三级、四级、五级域名

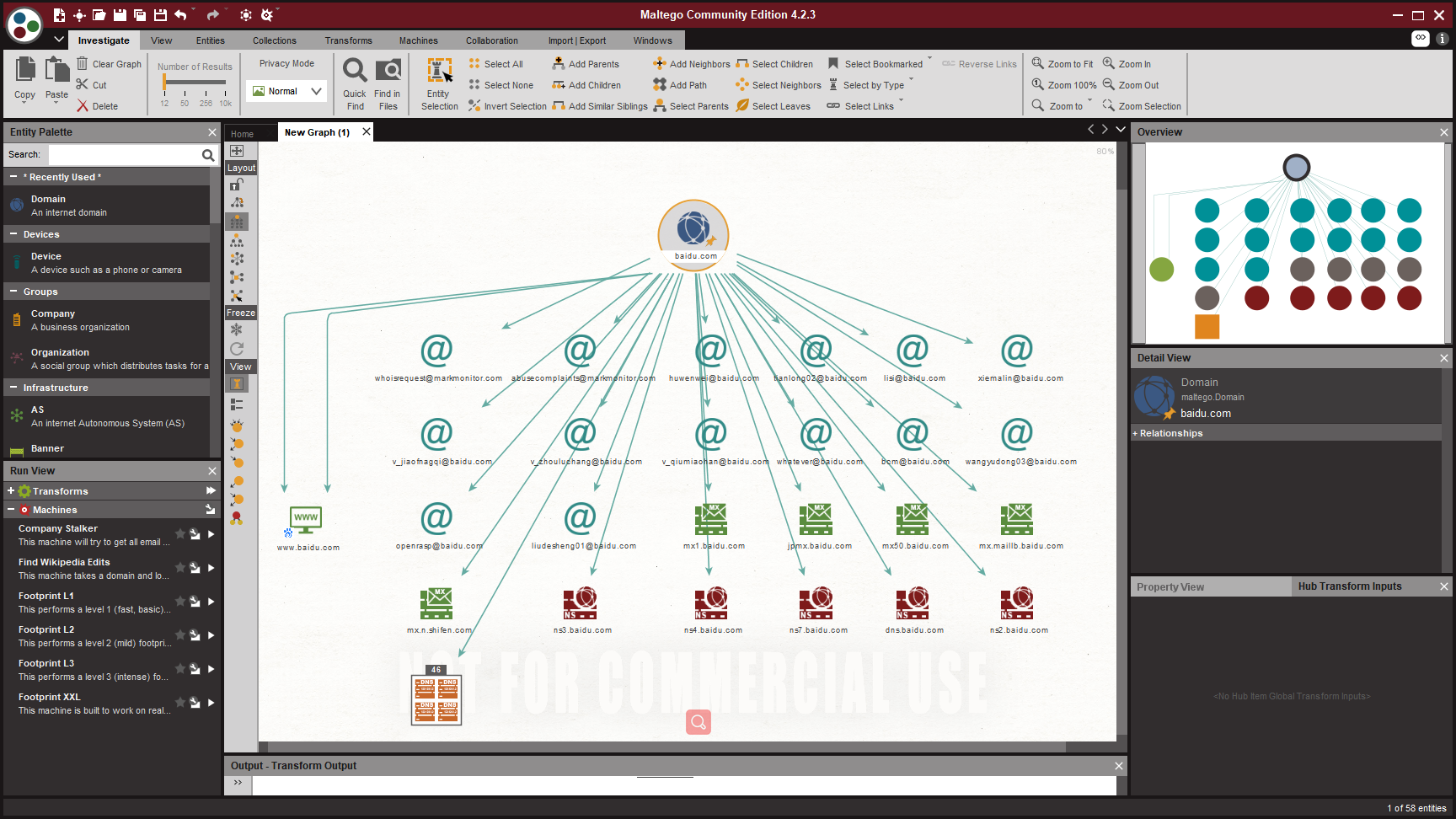

python subDomainsbrute.py xxx.comMaltego CE

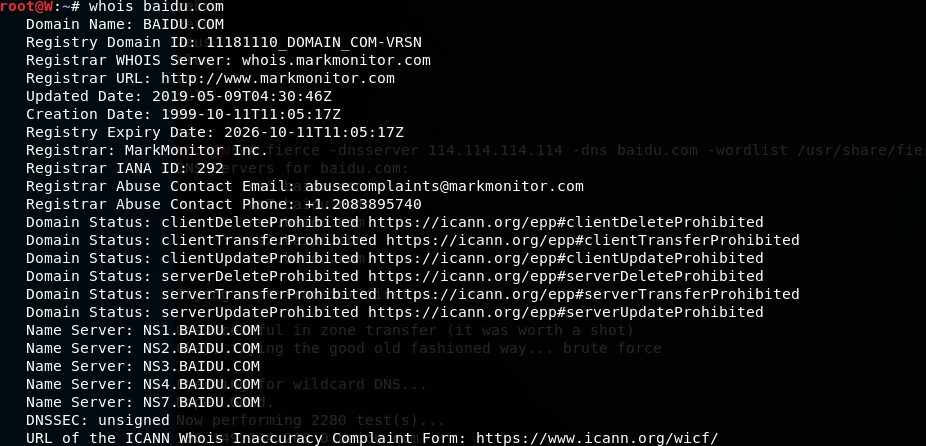

DNS注册信息

whois

whois用于查询域名是否已被注册以及注册域名的详细信息的数据库(域名所有人、域名注册商等)

kali中默认集成whois

在线whois查询工具有:

VirusTotal(https://www.virustotal.com)

域名备案信息

根据国家法律规定,网站所有者需要向国家有关部门申请备案。主要针对国内网站,若网站服务器搭建在其他国家,则不需要备案

ICP备案查询网(http://www.beianbeian.com)

证书透明度公开日志枚举

证书透明度(CT),是证书授权机构CA的一个项目,证书授权机构会将每个SSL/TLS证书发布到公共日志中

一个SSL/TLS证书通常包含域名、子域名和邮件地址

ctr.sh(https://crt.sh)censys(https://censys.io)

搜索引擎

google hacking

intext:(仅google)——搜索正文内容intitle:——搜索标题内容cache:——搜索搜索引擎缓存内容inurl:——搜索特定URLsite:——指定搜索特定的站点filetype:——指定访问的文件类型link:——指定链接的网页related:——搜索相似类型的网页info:——返回站点的指定信息define:——返回某个词语的定义index of——发现允许目录浏览的web网站双引号:代表完全匹配搜索

加号:搜索包含加号后面词的页面

减号:代表搜索不包含减号后面的词的页面

星号:通配符

Google hacking大全:https://www.exploit-db.com/google-hacking-database

网络搜索组件

shodan:https://www.shodan.io/shodan可以搜索网络空间中的所有联网设备,包括服务器、电脑、手机、摄像头等zoomeye(钟馗之眼):https://www.zoomeye.org/

ZoomEye是一款针对网络空间的搜索引擎,收录了互联网空间中的设备、网站及其使用的服务或组件等信息。ZoomEye拥有两大探测引擎:Xmap和Wmap,分别针对网络空间中的设备及网站,通过24小时不间断的探测、识别,标识出互联网设备及网站所使用的服务及组件。研究人员可以通过ZoomEye方便的了解组件的普及率及漏洞的危害范围等信息fofa:https://fofa.so/网络空间资产检索系统(

FOFA)探索全球互联网的资产信息,进行资产及漏洞影响范围分析、应用分布统计、应用流行度态势感知等-

WEB指纹扫描、CMS识别

maltego